Evolvere con DORA TLPT: dalla conoscenza all’applicazione

PREMESSA

Il 27 dicembre 2022 è stato pubblicato sulla Gazzetta Ufficiale dell’Unione Europea il Digital Operational Resilience Act (DORA), Regolamento 2022/2554, con l’obiettivo di stabilire misure e controlli per migliorare la resilienza del settore finanziario. Il Regolamento ha definito ed armonizzato i requisiti di resilienza digitale per tutto il settore finanziario europeo, disciplinando per l’ambito dell’Information e Communications Technology (ICT) la gestione del rischio (Art. 6), ivi incluso il rischio derivante dai servizi acquisiti da terze parti (Art. 28), la gestione degli incidenti e delle minacce informatiche (Art. 19), la verifica della resilienza operativa dei sistemi (Art. 26) e i meccanismi volontari di condivisione a livello Europeo di informazioni utili a prevenire e contrastare minacce ed eventi avversi. Il Regolamento, vigente dal 16 gennaio 2023, si applica a decorrere da 24 mesi dalla sua entrata in vigore, cioè a partire dal 17 gennaio 2025.

Tra gli altri requisiti espressi dal Legislatore, merita particolare attenzione lo svolgimento delle attività di Test di resilienza operativa digitale, al quale il Regolamento dedica l’intero Capitolo IV. In particolare, negli Artt. 25, 26 e 27, relativi alla rilevazione e gestione delle vulnerabilità di sistemi e reti (Vulnerability Assessment), codice open source ed applicativo (Code Review), test di penetrazione (Penetration Test) e test di penetrazione guidati dalla minaccia (Threat-Led Penetration Test). Con questo articolo Hacktive Security S.r.l. intende analizzare i requisiti e le caratteristiche espressi dal Regolamento in merito a quest’ultimo punto, il Threat-Led Penetration Testing (TLPT).

THREAT-LED PENETRATION TEST, DI COSA SI TRATTA ?

La definizione riportata nell’Art. 3 del Regolamento specifica che un TLPT, “test di penetrazione guidato da una minaccia”, è un quadro che imita le tattiche, le tecniche e le procedure di attori reali della minaccia che sono percepiti come minaccia informatica autentica, che consente di eseguire un test dei sistemi di produzione attivi e critici dell’entità finanziaria in maniera controllata, mirata e basata sull’analisi della minaccia (Red Team).

Un TLPT è quindi un esercizio di Red Team ad ampio spettro – non limitandosi quindi ad un solo penetration test – poiché devono essere sfruttati tutti gli elementi disponibili ad un attaccante reale, consentendo la verifica della postura di sicurezza dell’intera Organizzazione utilizzando tre aree specifiche:

- Attacchi portati a strutture fisiche: come ad esempio edifici, data center e uffici dell’Organizzazione che possono essere vulnerabili ad intrusioni fisiche;

- Attacchi portati al personale: che può essere oggetto di tecniche di social engineering;

- Attacchi portati ai sistemi: azioni che tipicamente rientrano tra gli attacchi di cyber security.

Il Red Team deve quindi sollecitare il personale, utilizzando tecniche di open source intelligence (OSINT), human intelligence (HUMINT) e social engineering (SE), effettuare attacchi ai sistemi informativi e tentativi di intrusione fisica. L’aspettativa quindi del Regolamento, affinchè l’attività di TLPT sia considerata valida ed efficace, è che ciascuna di queste aree sia oggetto di verifica, dove possibile raggiungendo l’obiettivo con ogni mezzo necessario.

MODELLAZIONE DEL TLPT

Nell’Art. 26 il Regolamento indica i principali elementi da tenere in considerazione affinché un’attività di TLPT sia considerata valida ed adeguata.

In prima istanza viene specificato che, seppur il perimetro (scope) del test possa essere definito dall’Organizzazione (anche se approvato dalle Autorità competenti1), questo deve ricomprendere la maggior parte, se non la totalità, delle funzioni, processi e tecnologie considerati critici o importanti, ivi incluse eventuali terze parti che prestano servizi per tali funzioni e processi. Il Regolamento specifica, inoltre, che le attività di verifica devono essere svolte almeno ogni tre anni, ma tale cadenza può essere ridotta o incrementata dall’Autorità competente in ordine al livello di rischio presente o alle circostanze operative. Per quanto concerne i test da effettuarsi sui sistemi informativi, è richiesto che questi siano condotti sulle componenti di sistema dell’ambiente di produzione.

Al termine delle fasi di verifica l’Organizzazione trasmette all’Autorità competente un rapporto con le rilevazioni più rilevanti, un piano con le azioni correttive necessarie e la documentazione che attesti come lo svolgimento delle attività sia avvenuto in accordo con i requisiti richiesti.

1 con la definizione ‘Autorità competenti’, TIBER-IT si riferisce a Banca d’Italia, Consob e IVASS.

TIBER-EU: FRAMEWORK DI RIFERIMENTO PER I TLPT

Il Threat-Intelligence-based Ethical Red Teaming framework (TIBER) è il quadro di riferimento dedicato alle istituzioni ed alle strutture finanziarie, che consente di disporre di un programma di verifica della sicurezza che possa simulare attacchi informatici sofisticati e realistici.

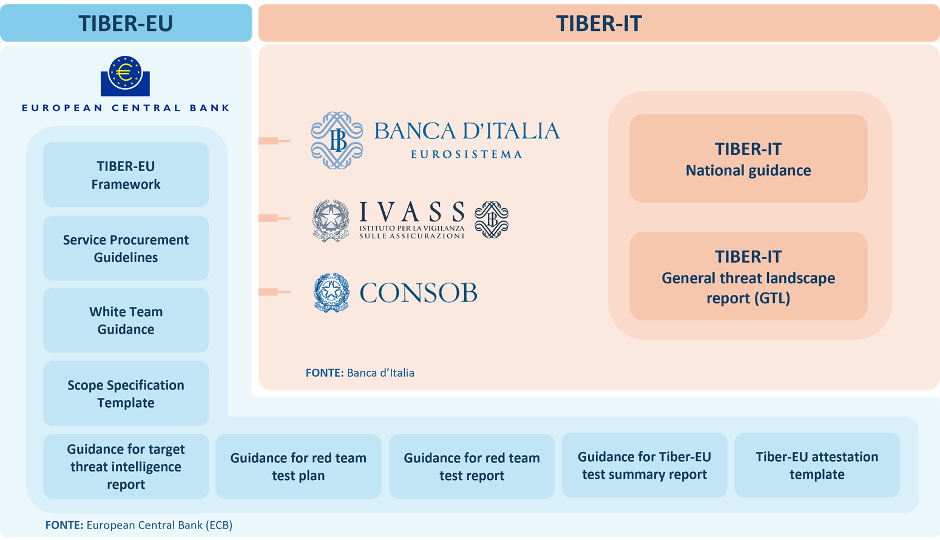

TIBER-EU, modello di riferimento per l’esecuzione di TLPT conformi ai requisiti di DORA (Considerando n. 56, 58 e Art. 26, comma 11), è sviluppato dalla Banca Centrale Europea (ECB), al quale ha fatto seguito la National Guidance TIBER-IT, localizzazione italiana del framework originario curata da Banca d’Italia, con la collaborazione di IVASS e Consob. TIBER-IT rappresenta la contestualizzazione di TIBER-EU, tenendo quindi in considerazione ed armonizzando le specificità nazionali e la giurisdizione transnazionale.

Come rappresentato in Figura 1, il framework TIBER-EU si compone di diversi documenti guida e template il cui utilizzo è espressamente richiesto da DORA, unitamente alle pubblicazioni emesse dai Regolatori nazionali.

Figura 1 – Documenti chiave ed interazione con TIBER-IT

In maggior dettaglio, TIBER specifica una serie di criteri come l’approccio e la metodologia da utilizzare, ruoli e responsabilità (come, ad esempio, l’affiancamento al Red Team di Blue Team, Control Team, ecc.), l’interazione tra i differenti attori, fino ad arrivare alle modalità di definizione della documentazione di lavoro, per ogni fase dell’attività: partendo dalla programmazione, fino ad arrivare al piano delle azioni correttive. In accordo con l’Art. 27 del Regolamento, il framework descrive inoltre i requisiti applicabili ai fornitori di servizi di Threat Intelligence e Red Teaming, seppur al momento non sia chiara la natura della certificazione richiesta dall’Art. 27, comma 1, punto c) quale abilitazione allo svolgimento dei test: per questo aspetto bisognerà attendere ulteriori pronunciamenti del Legislatore e/o delle Autorità competenti.

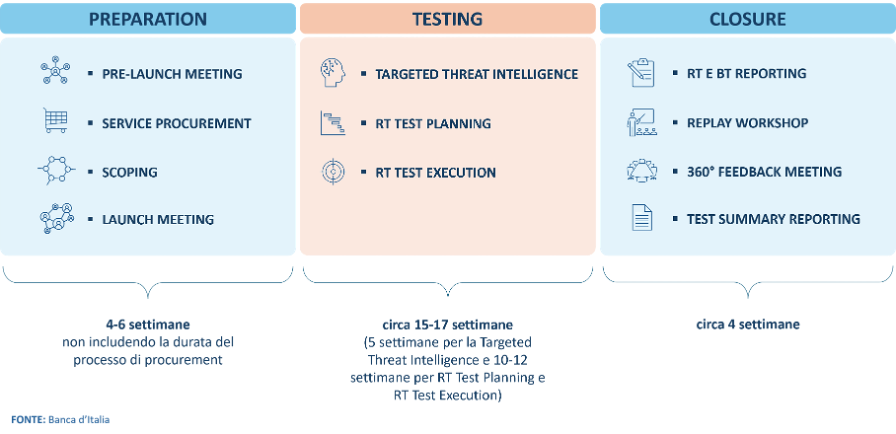

TIBER-IT sviluppa il processo completo delle attività di verifica, fornendo inoltre l’indicazione di dettaglio delle fasi di Preparation, Testing e Closure, unitamente alla tempificazione suggerita per il completamento delle diverse fasi (Figura 2). Si noti inoltre che secondo il Draft Regulatory Technical Standards (RTS) di EBA (Par. 2.5.2, p. 50), al fine di garantire una profondità di analisi adeguata, le fasi di pianificazione ed esecuzione del Red Teaming non possono avere durata inferiore alle 12 settimane.

Figura 2 – Fasi, attività e tempi suggeriti del processo di verifica

THREAT-LED PENETRATION TEST: A QUALI SOGGETTI SI APPLICA ?

Secondo le indicazioni dell’Art. 26, è delegato alle Autorità competenti il compito di identificare le entità finanziarie alle quali è richiesta l’esecuzione del TLPT. In sintesi, questo potrà principalmente avvenire sulla base dell’impatto e della instabilità che queste possono generare sul comparto finanziario ed economico e sulla base dello specifico profilo di rischio.

In ordine quindi a quanto appena affermato ed all’Art. 2 del draft RTS, si possono individuare delle potenziali categorie alle quali potrà essere richiesta l’esecuzione del TLPT:

- Istituti di credito di tipo sistemico

- Istituti di pagamento

- Istituti di moneta elettronica

- Controparti centrali

- Gestori di sistemi di trading

- Compagnie di assicurazione e riassicurazione

Pertanto, in generale, si riserva l’applicazionedel TLPT ai soggetti essenziali e di natura sistemica del settore finanziario, la cui interruzione del servizio o il suo solo malfunzionamento può comportare turbolenze ed effetti destabilizzanti all’intero sistema finanziario nazionale ed europeo.

Secondo quanto emerge dal Regolamento e dai provvedimenti collegati, si può affermare che, al netto delle considerazioni di cui ai punti precedenti, le attività di TLPT non si applicano alle imprese di investimento di piccole dimensioni e non interconnesse, agli istituti di pagamento esentati ai sensi della direttiva (UE) 2015/2366 – Art. 3 (ad es. pagamento in contante, pagamenti tramite agente commerciale, trasporto di banconote e monete, cambio valuta, ecc.), agli istituti di pagamento esentati ai sensi della direttiva (UE) 2013/36 (ad es. accesso all’attività delle imprese di investimento, banche centrali, uffici dei conti correnti postali, alla cassa depositi e prestiti), gli istituti di moneta elettronica esentati ai sensi della Direttiva 2009/110/CE (ed es. al valore monetario memorizzato su strumenti esentati ed al valore monetario utilizzato per eseguire operazioni di pagamento) e i piccoli enti pensionistici aziendali o professionali.

TLPT: A QUALI SOGGETTI RIFERIRSI

Le entità finanziarie, per lo svolgimento dei TLPT, si avvalgono di soggetti le cui caratteristiche sono espresse nell’Articolo 27 del Regolamento. In particolare, tali soggetti devono:

- Dimostrare il più alto grado di idoneità e reputazione;

- Possedere capacità tecniche e organizzative ed esperienza specifica nel campo delle analisi delle minacce, dei penetration test e dei test Red Team;

- Essere certificati2 da un ente di accreditamento in uno Stato membro o aver adottato codici formali di condotta o quadri etici;

- Fornire una garanzia indipendente o una relazione di audit concernente la solida gestione dei rischi derivanti dallo svolgimento di TLPT, comprese la dovuta protezione delle informazioni riservate dell’entità finanziaria e il risarcimento dei rischi commerciali dell’entità finanziaria;

- Essere debitamente e pienamente coperti da un’assicurazione di responsabilità professionale, anche contro i rischi di colpa e negligenza.

2 Vedere quanto accennato in precedenza

CONCLUSIONI

A più di vent’anni di distanza dai primi pronunciamenti della Bank of International Settlement (BIS) in materia di Operational Risk (Basilea II, per il settore bancario), dove tra il resto si tratteggiava l’importanza nel saper affrontare il rischio di interruzione delle attività (in parte poi riverberato anche dalla Direttiva Solvency II per il settore assicurativo),il Legislatore europeo con il Provvedimento DORA, incorporando approcci basati sull’intelligence, si pone l’obiettivo di aiutare le organizzazioni a identificare le vulnerabilità critiche, migliorare le capacità di risposta agli incidenti e rafforzare la sicurezza generale, con l’aspettativa di mitigare in modo concreto l’esposizione al rischio dei soggetti di importanza sistemica, creando un contesto transnazionale, Europeo, in un momento storico estremamente turbolento, che consenta di raggiungere al Sistema Economico adeguati livelli di affidabilità e resilienza.

FONTI e APPROFONDIMENTI

- Digital Operational Resilience Act – DORA, Regolamento Europeo n. 2022/2554, 27 Dicembre 2022.

- Draft Regulatory Technical Standards – RTS, specifiche per le attività di TLPT, 17 Luglio 2024

- TIBER-EU Framework – Banca Centrale Europea, Maggio 2018

- TIBER-IT Framework – Banca d’Italia, Agosto 2022

- DORA – Threat-led penetration testing

- EBA – Regulatory Technical Standards

- Banca d’Italia – Tiber-IT Framework

- European Central Bank – Tiber-EU Framework

Angelo Chiarot